Kraftfahrt-Bundesamt

Bekanntmachung

„Internetbasierte Fahrzeugzulassung (i-Kfz)

– Mindestsicherheitsanforderungen

an die internetbasierte Fahrzeugzulassung“

Version 1.5

Auf Grund des § 18 Absatz 3 der zum 1. September 2023 in Kraft tretenden neugefassten Fahrzeug-Zulassungsverordnung (FZV) gebe ich nachfolgend die neu gefassten Standards „Internetbasierte Fahrzeugzulassung (i-Kfz) – Mindestsicherheitsanforderungen an die internetbasierte Fahrzeugzulassung, Stand 11. April 2023, Version 1.5“ bekannt (Anlage).

Die Neufassung gilt ab dem 1. September 2023.

Die Neufassung ist die Version 1.5 und hat den Stand vom 11. April 2023.

Die mitgeltenden Dokumente der Übermittlungsstandards sind auf der Internetseite des Kraftfahrt-Bundesamtes unter www.kba.de im geschützten Bereich eingestellt.

Die „Standards für Internetbasierte Fahrzeugzulassung (i-Kfz) – Mindest-Sicherheitsanforderungen an dezentrale Portale und Zulassungsbehörden“ vom 17. Juni 2021 (BAnz AT 06.09.2021 B5), werden zum 1. September 2023 aufgehoben.

Flensburg, den 17. Juli 2023

Kraftfahrt-Bundesamt

Der Präsident

R. Damm

Änderungsverzeichnis

| Version | Datum | Geänderte Kapitel |

Grund der Änderung | Name |

|---|---|---|---|---|

| 1.0 | 13.11.2014 | alle | Vorbereitung der Veröffentlichung (Layout) | KBA |

| 1.0.1 | 15.12.2014 | 8.5 | Anpassung Fristen zum Nachweis Pen-Test/Audits | KBA |

| 1.1 | 15.01.2016 | alle | Redaktionelle Überarbeitung gemäß UAG Sitzung vom 13. Januar 2016 | KBA |

| 1.1.1 | 24.02.2016 | 7, 8.2 | Streichung der Berichtsvorlage, Spezifizierung der Protokollaufbewahrung, Hinweis zur Gleichwertigkeit der ISO Zertifizierungen | KBA |

| 1.2 | 01.04.2019 | alle | Umsetzung der Ergebnisse der Sitzung am 7. März 2019: Zusammenfassung mit den Dokumenten Annex B und Anlage Pentest, Einarbeitung der FAQs, Erstellung des Kapitels „Fallszenarien“, Änderungen bezüglich i-Kfz Stufe 2 und 3 | BPT |

| 1.3 | 12.07.2019 | alle | Fachliche Überarbeitung des Kapitels Pentests auf Basis der aktuellen BSI-Leitfäden, Überarbeitung des Kapitels „Fallszenarien“, Einarbeitung der direkten Kommunikationsmöglichkeit zwischen Fachverfahren und dezentralen Portalen über das NdB-VN, Anpassung der rechtlichen Regelungen bzgl. Grundschutz, DSGVO und eIDAS-VO, Aufnahme der BSI Mindeststandards und Berücksichtigung neuer Grundschutz, Überarbeitung der Quellen | KBA, BPT |

| 1.4 | 13.07.2019 | alle | Zusammenfassung letzter redaktioneller Änderungen und abschließende QS | KBA |

| 1.4.1 | 22.07.2019 | 6, 8 | Inkonsistente Nummerierung der Anforderungen in Nummer 6 sowie in den Fallszenarien in Nummer 8 angepasst. Anforderung A-6.1.12 bei den Fallszenarien ergänzt | KBA |

| 1.4.2 | 12.10.2019 | alle | Korrektur Rechtschreibfehler und Referenzen, Einarbeitung von Rückmeldungen des BSI, Ergänzung Rechtsgrundlagen, Änderung Anforderungen NdB-VN-DMZ (PAP/TLS 1.3), Änderung der Anforderungen für die außerordentliche Durchführung von Pentests | KBA |

| 1.4.3 | 16.10.2019 | 5, 7, 8 | Referenz zu nichtexistierendem Kapitel korrigiert | KBA |

| 1.4.4 | 21.03.2021 | alle | Klarstellungen und Auflösungen von Redundanzen, Einarbeitung von Rückmeldungen des BSI und des Fachkreises | KBA |

| 1.4.9 | 30.11.22 | alle | Anpassungen im Zuge der vierten i-Kfz-Stufe | KBA |

| 1.5 | 11.04.23 | alle | Klarstellungen und Auflösungen von Redundanzen, Einarbeitung von Rückmeldungen unter anderem des BSI | KBA |

Inhaltsverzeichnis

1 Verzeichnisse

1.1 Mitgeltende Dokumente

1.2 Abkürzungsverzeichnis

1.3 Abbildungsverzeichnis

1.4 Tabellenverzeichnis

2 Ziel und Zweck des Dokuments

3 Rechtliche Regelungen

4 Abgrenzung

5 Architektur des i-Kfz-Systems

5.1 Kommunikationsarchitektur innerhalb des i-Kfz-Systems

5.1.1 Antragstellende Person

5.1.2 Sachbearbeitung in der Zulassungsbehörde

5.1.3 Großkunde

5.1.4 i-Kfz-Portal

5.1.5 Fachverfahren der Zulassungsbehörde

5.1.6 KBA-Dienste

5.2 Technische Architektur des i-Kfz-Systems

5.3 Netzwerkbereiche innerhalb des i-Kfz-Systems

5.3.1 KBA-Internet-DMZ

5.3.2 KBA-Kern-Netz

5.3.3 KBA-NdB-VN-DMZ

5.3.4 i-Kfz-Portal-DMZ

5.3.5 Zulassungsbehörde-Kern-Netz

5.3.6 Zulassungsbehörde-NdB-VN-DMZ

5.3.7 Internet

5.3.8 Zulassungsbehörde-Internet-DMZ

5.4 Komponenten der Architektur innerhalb des i-Kfz-Systems

5.4.1 KBA-Internet-Kom-Modul

5.4.2 KBA-Registerführung, Großkundenschnittstelle & Kommunikationsplattform

5.4.3 KBA-NdB-VN-Kom-Modul

5.4.4 KBA-NdB-VN-Cnn

5.4.5 Portal-NdB-VN-Cnn

5.4.6 Systeme der Fachverfahren der Zulassungsbehörde

5.4.7 i-Kfz-Portal

5.4.8 KBA-Cnn

5.4.9 Schnittstelle Antragstellende Person

5.4.10 Internet-Cnn

5.4.11 KBA-GK-Kom-Modul

5.5 Schnittstellen der Architektur innerhalb des i-Kfz-Systems

5.5.1 Schnittstelle A

5.5.2 Schnittstelle B & Bg

5.5.3 Schnittstelle C

5.5.4 Schnittstelle D

5.5.5 Schnittstelle E

5.5.6 Schnittstelle F

5.5.7 Schnittstelle H

5.5.8 Schnittstelle Xi

5.5.9 Schnittstelle Yi

5.5.10 Schnittstelle Xn

5.5.11 Schnittstelle Yn

5.5.12 Schnittstelle G

6 Abgeleitete Sicherheitsanforderungen

6.1 Allgemeine Sicherheitsanforderungen

6.2 Sicherheitsanforderungen an die Schnittstellen der Architektur

6.2.1 Anforderungen an die Schnittstelle A

6.2.2 Anforderungen an die Schnittstelle B & Bg

6.2.3 Anforderungen an die Schnittstelle C

6.2.4 Anforderungen an die Schnittstelle D

6.2.5 Anforderungen an die Schnittstelle E

6.2.6 Anforderungen an die Schnittstelle F

6.2.7 Anforderungen an die Schnittstelle H

6.2.8 Anforderungen an die Schnittstelle Xi

6.2.9 Anforderungen an die Schnittstelle Yi

6.2.10 Anforderungen an die Schnittstelle Xn

6.2.11 Anforderungen an die Schnittstelle Yn

7 Zulassungsverfahren für die Anbindung an die KBA-Infrastruktur

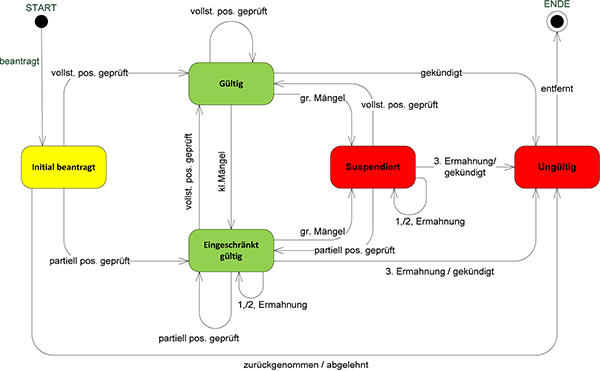

7.1 Lebenszyklus einer Zulassung

7.1.1 Eine „initial beantragte“ Zulassung

7.1.2 Eine „gültige“ Zulassung

7.1.3 Eine „eingeschränkt gültige“ Zulassung

7.1.4 Eine „suspendierte“ Zulassung

7.1.5 Eine „ungültige“ Zulassung

7.2 Audit

7.3 Prüfung der zusätzlichen Anforderungen

7.4 Penetrationstests (IS-Kurzrevision, IS-Webcheck und IS-Penetrationstests)

7.4.1 Art und Umfang des Penetrationstests (IS-Kurzrevision, IS-Webcheck und IS-Penetrationstests)

7.4.1.1 IS-Kurzrevision

7.4.1.2 IS-Webcheck

7.4.1.3 IS-Penetrationstest

7.5 Beantragung einer Zulassung

7.6 Kündigung einer laufenden Zulassung

7.7 Ermahnungsverfahren, Sperrung einer Zulassung

7.8 Vorlage der Nachweise für Zulassungsbehörden

8 Fallszenarien

8.1 Zulassungsbehörde oder Dienstleister betreibt alle Komponenten

8.1.1 Anforderungen an den Betreiber (Zulassungsbehörde oder Dienstleister)

8.2 Zulassungsbehörde betreibt die Systeme der Fachverfahren und die indirekt am Zulassungsprozess beteiligten Verfahren (ein Dienstleister betreibt das i-Kfz-Portal) – Anbindung des i-Kfz-Portals über das Internet (Schnittstellen Xi und Yi)

8.2.1 Anforderungen an die Zulassungsbehörde

8.2.2 Anforderungen an den Betreiber des i-Kfz-Portals

8.3 Zulassungsbehörde betreibt die Systeme der Fachverfahren und die indirekt am Zulassungsprozess beteiligten Verfahren (ein Dienstleister betreibt das i-Kfz-Portal) – Anbindung des i-Kfz-Portals über das NdB-VN (Schnittstellen Xn und Yn), Anbindung der indirekt am Zulassungsprozess beteiligten Verfahren über das Internet (Schnittstellen Xi und Yi)

8.3.1 Anforderungen an die Zulassungsbehörde

8.3.2 Anforderungen an den Betreiber des i-Kfz-Portals

8.4 Zulassungsbehörde betreibt die Systeme der Fachverfahren (ein Dienstleister betreibt das i-Kfz-Portal und die indirekt am Zulassungsprozess beteiligten Verfahren) – Anbindung beider an die Systeme der Fachverfahren über das Internet (Schnittstellen Xi und Yi)

8.4.1 Anforderungen an die Zulassungsbehörde

8.4.2 Anforderungen an den Betreiber des i-Kfz-Portals und der indirekt am Zulassungsprozess beteiligten Verfahren

8.5 Zulassungsbehörde betreibt die Systeme der Fachverfahren (ein Dienstleister betreibt das i-Kfz-Portal und die indirekt am Zulassungsprozess beteiligten Verfahren) – Anbindung beider an die Systeme der Fachverfahren über das NdB-VN (Schnittstellen Xn und Yn)

8.5.1 Anforderungen an die Zulassungsbehörde

8.5.2 Anforderungen an den Betreiber des i-Kfz-Portals und der indirekt am Zulassungsprozess beteiligten Verfahren

8.6 Zulassungsbehörde betreibt die indirekt am Zulassungsprozess beteiligten Verfahren (ein Dienstleister betreibt das i-Kfz-Portal und die Systeme der Fachverfahren) – Anbindung indirekt am Zulassungsprozess beteiligten Verfahren über das Internet (Schnittstellen Xi und Yi)

8.6.1 Anforderungen an die Zulassungsbehörde

8.6.2 Anforderungen an den Betreiber des i-Kfz-Portals und der Systeme der Fachverfahren

9 Ansprechpersonen beim KBA

10 Quellen

1 Verzeichnisse

1.1 Mitgeltende Dokumente

- –

-

Internetbasierte Fahrzeugzulassung (i-Kfz) – Fachkonzept Stufe 4 – Zugang über i-Kfz-Portale

- –

-

Digitale Fahrzeugzulassung für Großkunden im Kraftfahrt-Bundesamt – Zentrale GKS

- –

-

Informationen zur netztechnischen Anbindung an das Kraftfahrt-Bundesamt

- –

-

Standards für die Datenübermittlung zur Nutzung der Großkundenschnittstelle für Großkunden

- –

-

Standards für die Datenübermittlung an das Kraftfahrt-Bundesamt – Datenaustausch mit den Zulassungsbehörden

- –

-

Standards für die Datenübermittlung an das Kraftfahrt-Bundesamt – Datenaustausch mit i-Kfz-Portalen

Die Dokumente sind beziehungsweise werden in der jeweils aktuellen Fassung unter www.kba.de gegebenenfalls im „geschützten Bereich“ bereitgestellt.

Heute wird in öffentlichen Bereichen – wie auch beim KBA – auf gendergerechte Sprache geachtet. Es kann jedoch vorkommen, dass vor allem ältere Dokumente nicht diesem Anspruch genügen. Wir bitten dies im Hinblick auf den damit verbundenen redaktionellen Aufwand zu entschuldigen. Bei zukünftiger inhaltlicher Überarbeitung werden diese Dokumente ebenfalls auf gendergerechte Sprache überprüft und gegebenenfalls angepasst.

1.2 Abkürzungsverzeichnis

| aAB | Automatisierte Antragsbearbeitung |

| AnVN | Anschlussbedingungen für das Verbindungsnetz |

| BDSG | Bundesdatenschutzgesetz |

| BMDV | Bundesministerium für Digitales und Verkehr |

| BSI | Bundesamt für Sicherheit in der Informationstechnik |

| BSI-ISI | BSI Standards zur Internet-Sicherheit |

| BSI-ITG | BSI IT-Grundschutz |

| BSI-TR | BSI Technische Richtlinie |

| Cnn | Connector |

| DMZ | Demilitarisierte Zone |

| DSGVO | Datenschutz-Grundverordnung (Verordnung (EU) 2016/679 des Europäischen Parlaments und des Rates vom 27. April 2016 zum Schutz natürlicher Personen bei der Verarbeitung personenbezogener Daten, zum freien Datenverkehr und zur Aufhebung der Richtlinie 95/46/EG) |

| eID | Elektronische Identifizierung |

| eIDAS-VO | elektronische Identifizierungs-, Authentifizierungs- und Vertrauensdienste – Verordnung (Verordnung (EU) Nr. 910/2014 des Europäischen Parlaments und des Rates über elektronische Identifizierung und Vertrauensdienste für elektronische Transaktionen im Binnenmarkt und zur Aufhebung der Richtlinie 1999/93/EG [Signaturrichtlinie]) |

| ESP | Encapsulated Security Payload |

| FZV | Fahrzeug-Zulassungsverordnung |

| GK | Großkunde |

| GKS | Großkundenschnittstelle |

| GUI | Graphische Benutzeroberfläche |

| HTTP | Hypertext Transfer Protocol |

| HTTPS | Hypertext Transfer Protocol Secure |

| ID | Identifikator/Kennung |

| IDS | Intrusion Detection System |

| IKE | Internet Key Exchange Protocol |

| i-Kfz | Internetbasierte Fahrzeugzulassung |

| IP | Internet Protocol |

| IPSec | Internet Protocol Security |

| IS | Informationssicherheit |

| ISi | Internet Sicherheit |

| ISMS | Informationssicherheitsmanagementsystem |

| IT | Informationstechnologie |

| KBA | Kraftfahrt-Bundesamt |

| KBAG | Gesetz über die Errichtung eines Kraftfahrt-Bundesamtes |

| Kom-Modul | Kommunikation-Modul |

| MSA-i-Kfz | Mindestsicherheitsanforderungen an die internetbasierte Fahrzeugzulassung |

| NdB-VN | Netz des Bundes – Verbindungsnetz |

| OpenFT | Open File Transfer |

| RFC | Request for Comments |

| SABRINA | System zum asynchronen, behördenübergreifenden Informations- und Nachrichtenaustausch |

| tAB | teilautomatisierte Antragsbearbeitung |

| TLS | Transport Layer Security |

| TR | Technische Richtlinie |

| UAG | Unterarbeitsgruppe |

| VG | Verpflichtungsgrad |

| VPN | Virtual Private Network |

| WS | Web Service |

| XML | Extensible Markup Language |

| ZFZR | Zentrales Fahrzeugregister |

| ZulB | Zulassungsbehörde |

1.3 Abbildungsverzeichnis

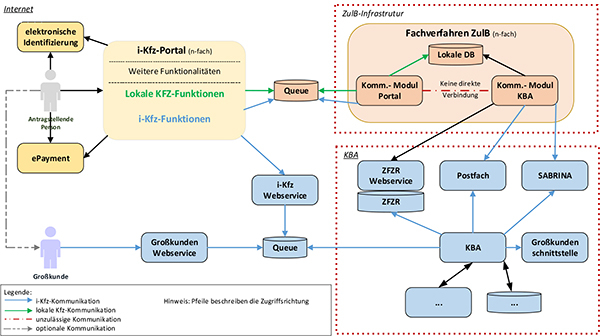

| Abbildung 1: | Kommunikationswege der Portale |

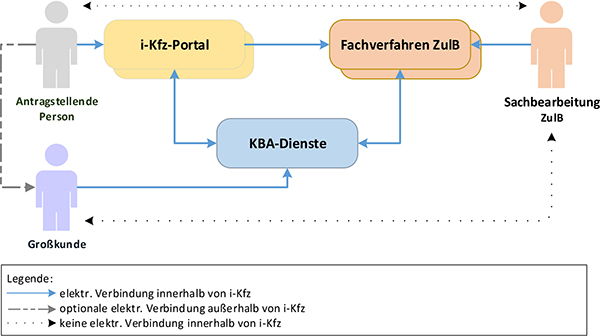

| Abbildung 2: | Primäre Akteure und Anwendungen sowie Kommunikationsflüsse im i-Kfz-System |

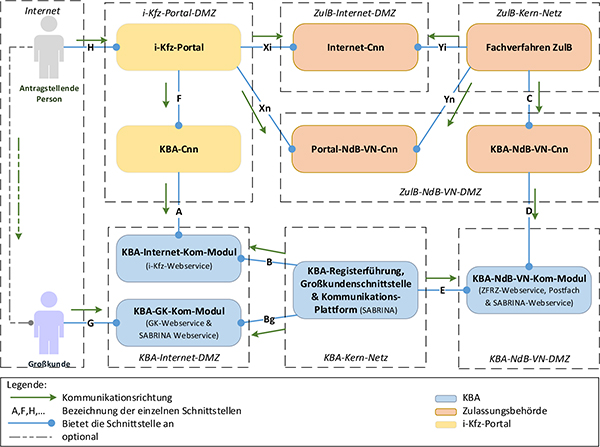

| Abbildung 3: | Technische Architektur des i-Kfz-Systems – das Gesamtbild |

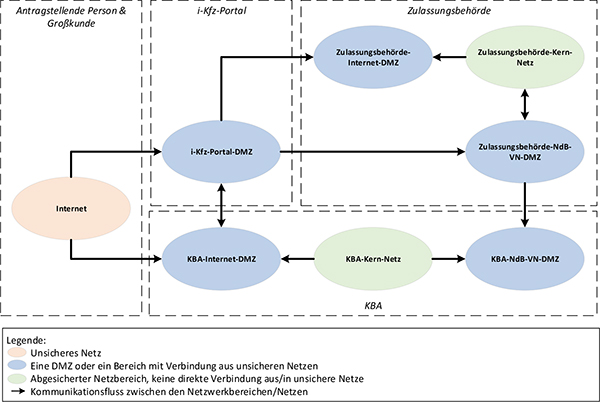

| Abbildung 4: | Netzwerkbereiche der definierten Architektur innerhalb i-Kfz |

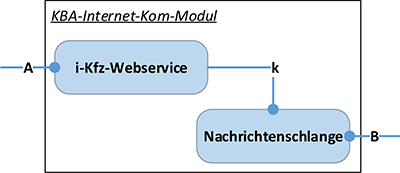

| Abbildung 5: | Interner Aufbau der Komponente „KBA-Internet-Kom-Modul“ (schematische Darstellung) |

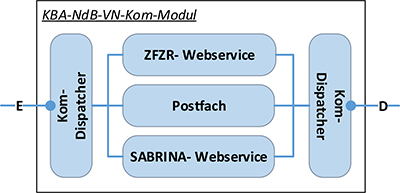

| Abbildung 6: | Interner Aufbau der Komponente „KBA-NdB-VN-Kom-Modul“ |

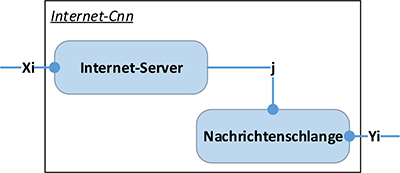

| Abbildung 7: | Schematische Darstellung des internen Aufbaus der Komponente „Internet-Cnn“ |

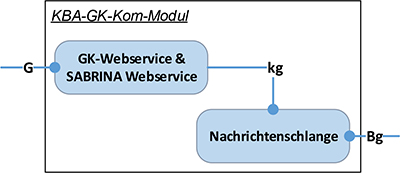

| Abbildung 8: | Interner Aufbau der Komponente „KBA-GK-Kom-Modul“ |

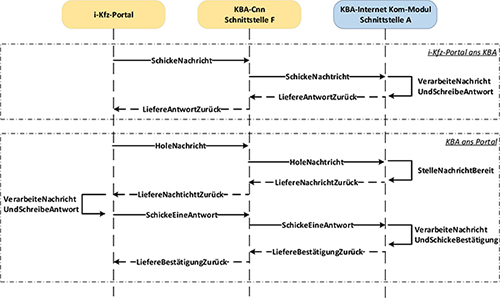

| Abbildung 9: | Verwendung der Schnittstelle A durch ein i-Kfz-Portal |

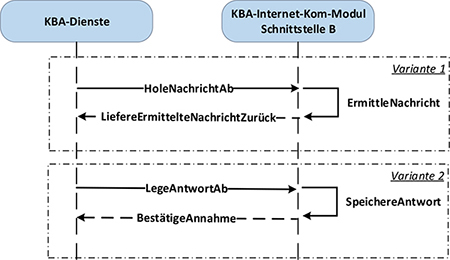

| Abbildung 10: | Verwendung der Schnittstelle B |

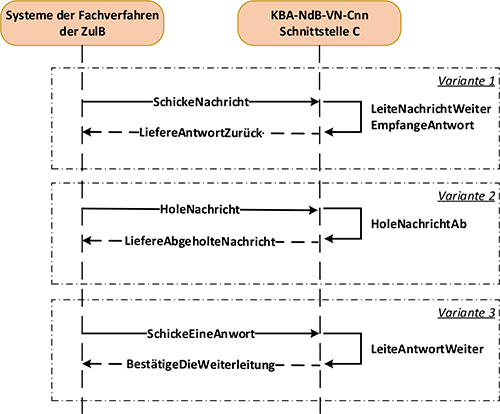

| Abbildung 11: | Verwendung der Schnittstelle C |

| Abbildung 12: | Der Lebenszyklus einer Zulassung |

1.4 Tabellenverzeichnis

| Tabelle 1: | Zulassungsverfahren – Übergänge des Zustands „initial beantragt“ |

| Tabelle 2: | Zulassungsverfahren – Übergänge des Zustands „gültig“ |

| Tabelle 3: | Zulassungsverfahren – Übergänge des Zustands „eingeschränkt gültig“ |

| Tabelle 4: | Zulassungsverfahren – Übergänge des Zustands „suspendiert“ |

| Tabelle 5: | Zulassungsverfahren – Übergänge des Zustands „ungültig“ |

| Tabelle 6: | Grobe Schritte des Beantragungsprozesses einer Zulassung |

| Tabelle 7: | Anforderungen Fallszenario 8.1.1 |

| Tabelle 8: | Penetrationstests Fallszenario 8.1.1 |

| Tabelle 9: | Fallszenario 8.2 |

| Tabelle 10: | Anforderungen Fallszenario 8.2.1 |

| Tabelle 11: | Penetrationstests Fallszenario 8.2.1 |

| Tabelle 12: | Anforderungen Fallszenario 8.2.2 |

| Tabelle 13: | Penetrationstests Fallszenario 8.2.2 |

| Tabelle 14: | Penetrationstests Fallszenario 8.3 |

| Tabelle 15: | Anforderungen Fallszenario 8.3.1 |

| Tabelle 16: | Penetrationstests Fallszenario 8.3.1 |

| Tabelle 17: | Anforderungen Fallszenario 8.3.2 |

| Tabelle 18: | Penetrationstests Fallszenario 8.3.2 |

| Tabelle 19: | Fallszenario 8.4 |

| Tabelle 20: | Anforderungen Fallszenario 8.4.1 |

| Tabelle 21: | Penetrationstests Fallszenario 8.4.1 |

| Tabelle 22: | Anforderungen Fallszenario 8.4.2 |

| Tabelle 23: | Penetrationstests Fallszenario 8.4.2 |

| Tabelle 24: | Fallszenario 8.5 |

| Tabelle 25: | Anforderungen Fallszenario 8.5.1 |

| Tabelle 26: | Penetrationstests Fallszenario 8.5.1 |

| Tabelle 27: | Anforderungen Fallszenario 8.5.2 |

| Tabelle 28: | Penetrationstests Fallszenario 8.5.2 |

| Tabelle 29: | Fallszenario 8.6 |

| Tabelle 30: | Anforderungen Fallszenario 8.6.1 |

| Tabelle 31: | Penetrationstests Fallszenario 8.6.1 |

| Tabelle 32: | Anforderungen Fallszenario 8.6.2 |

| Tabelle 33: | Penetrationstests Fallszenario 8.6.2 |

| Tabelle 34: | Kontaktdaten des technischen Supports |

| Tabelle 35: | Kontaktdaten der Anwenderbetreuung |

| Tabelle 36: | Kontaktdaten der Verfahrensbetreuung |

2 Ziel und Zweck des Dokuments

Im Verfahren internetbasierte Fahrzeugzulassung (i-Kfz) werden schutzbedürftige Daten verarbeitet, insbesondere bei der Kommunikation mit den zentralen Registern des KBA. Mit diesem Dokument werden Mindestanforderungen an die Informationssicherheit bei der Anbindung von i-Kfz-Portalen und Zulassungsbehörden definiert, die zwingend zu erfüllen sind.

Im Zuge der Umsetzung der ersten Stufe i-Kfz zum 1. Januar 2015, der zweiten Stufe i-Kfz zum 1. Oktober 2017 und der dritten Stufe i-Kfz zum 1. Oktober 2019 kann der komplette Lebenszyklus eines Fahrzeugs aus zulassungsrechtlicher Sicht, von der Neuzulassung bis zur Außerbetriebsetzung, internetbasiert abgewickelt werden. Die vierte Stufe i-Kfz stellt zum 1. September 2023 in seiner Gesamtheit eine umfangreiche Erweiterung der mit Stufe drei realisierten i-Kfz-Komponenten und -Funktionalitäten dar. Diese Ausbaustufe hat zum Ziel, die zulassungsrelevanten Anwendungsfälle zu automatisieren und diese auch für juristische Personen zu ermöglichen. Die Antragsstellung erfolgt über die i-Kfz-Portale der Zulassungsbehörden (ZulB) oder über die zentrale Großkundenschnittstelle (GKS) beim KBA.

In Diskussionen zwischen BMDV, KBA, BSI, Vertretern von kommunalen Spitzenverbänden, kommunalen IT-Dienstleistern und Zulassungsbehörden wurde eine grundlegende Architektur für die Kommunikationswege der Portale festgelegt („Hamburger Kompromiss“). Die i-Kfz-Portale greifen über das Internet (unsicheres Netz) auf die KBA-Infrastruktur zu. Die Anforderung zur Öffnung der KBA-Netze für diese Kommunikation stellt eine neue Art des Zugriffs auf das Zentrale Fahrzeugregister (ZFZR) dar und bringt damit Gefahren in Bezug auf Sicherheit und Datenschutz mit sich. Das Gleiche gilt für die GKS und die Kommunikation der i-Kfz-Portale mit den Fachverfahren der ZulB.

Abbildung 1: Kommunikationswege der Portale

Vor diesem Hintergrund ist die Datensicherheit der zentralen Register beim KBA sicherzustellen.

Der Schutzbedarf für das ZFZR wurde durch das KBA ermittelt. Er beträgt jeweils „hoch“ bezüglich aller drei Grundwerte (Vertraulichkeit, Integrität und Verfügbarkeit). Um dem hohen Schutzbedarf im Verfahren i-Kfz Rechnung zu tragen, hat das KBA entsprechende Mindestsicherheitsanforderungen an die Informationssicherheit der i-Kfz-Portale und der Zulassungsbehörden in diesem Dokument festgelegt.

Ein Sicherheitskonzept mit gegebenenfalls integrierter Risikoanalyse existiert für das Gesamtverfahren i-Kfz nicht. Somit ist eine ganzheitliche Betrachtung der Verfahrenssicherheit nicht möglich.

Unter Mitwirkung des BSI wurden deshalb die vorliegenden Mindestsicherheitsanforderungen entwickelt. Sie berücksichtigen die wichtigsten Aspekte der Informationssicherheit des i-Kfz-Verfahrens. Die Mindestsicherheitsanforderungen werden im weiteren Projektverlauf regelmäßig überprüft, ergänzt und gegebenenfalls fortgeschrieben.

3 Rechtliche Regelungen

In diesem Kapitel wird der für das Projekt i-Kfz gegebene rechtliche Rahmen skizziert. Insbesondere wird auf die Rolle des KBA in Bezug auf die Ausgestaltung der Kommunikation zwischen KBA und Dritten eingegangen.

Es wurden folgende für das Projekt relevante rechtliche Grundlagen identifiziert:

- –

-

Gesetz über die Errichtung eines Kraftfahrt-Bundesamts (KBAG)

- –

-

Verordnung über die Zulassung von Fahrzeugen zum Straßenverkehr (Fahrzeug-Zulassungsverordnung – FZV)

- –

-

Viertes Gesetz zur Änderung des Straßenverkehrsgesetzes und anderer Gesetze (4. StVGuaÄndG)

- –

-

Bundesdatenschutzgesetz (BDSG)

- –

-

Verordnung (EU) 2016/679 des Europäischen Parlaments und des Rates vom 27. April 2016 zum Schutz natürlicher Personen bei der Verarbeitung personenbezogener Daten, zum freien Datenverkehr und zur Aufhebung der Richtlinie 95/46/EG DSGVO

- –

-

Verordnung (EU) Nr. 910/2014 des Europäischen Parlaments und des Rates vom 23. Juli 2014 über elektronische Identifizierung und Vertrauensdienste für elektronische Transaktionen im Binnenmarkt und zur Aufhebung der Richtlinie 1999/93/EG EIDAS-VO

Weiterführende geltende Regelungen:

- –

-

Information zur netztechnischen Anbindung an das KBA für Behörden (vergleiche IznAaKBAfB).

- –

-

Standards für die Datenübermittlung zur Nutzung der Großkundenschnittstelle für Großkunden (vergleiche SDÜGK)

- –

-

Standard für die Datenübermittlung an das KBA – Datenaustausch mit den Zulassungsbehörden (vergleiche SDÜZulB)

- –

-

Standard für die Datenübermittlung an das KBA – Datenaustausch mit i-Kfz-Portalen (vergleiche SDÜiKP)

Das KBA nimmt gemäß KBAG, FZV und 4. StVGuaÄndG eine zentrale Rolle in der Gestaltung der Schnittstellen für die Kommunikation zwischen KBA und Dritten ein. Die Vorgaben für die betroffenen Schnittstellen sowie alle damit verbundenen Modalitäten werden vom KBA festgelegt.

„Das Kraftfahrt-Bundesamt übernimmt … für Zwecke der Zulassung von Fahrzeugen und der Zuteilung von Kennzeichen die Errichtung und den Betrieb informationstechnischer Systeme für eine zentrale elektronische, auch internetbasierte Verarbeitung von für diesen Zweck erforderlichen Daten und deren Weiterleitung an die für den Vollzug zulassungsrechtlicher Vorschriften zuständigen Behörden und Stellen“, gemäß § 2 Absatz 1 Nummer 2a KBAG.

Weiterhin gelten insbesondere die §§ 18, 19 und 20 FZV.

4 Abgrenzung

Das vorliegende Dokument definiert die Mindestsicherheitsanforderungen, die zwingend ab der vierten Stufe des i-Kfz-Projekts erfüllt werden müssen. Es richtet sich primär an Zulassungsbehörden und deren Portal- und Fachverfahrensbetreiber.

5 Architektur des i-Kfz-Systems

Zur Beschreibung der Kommunikation innerhalb des i-Kfz-Systems wird in den folgenden Kapiteln eine Architektur definiert. Ausgehend von einer funktional gehaltenen Beschreibung der Informationsflüsse zwischen beteiligten Akteuren und Anwendungen (vergleiche Nummer 5.1) wird eine technische Sicht auf das Gesamtsystem dargestellt (vergleiche Nummer 5.2), in der die relevanten Netzwerkbereiche (vergleiche Nummer 5.3), die darin enthaltenen Komponenten (vergleiche Nummer 5.4) sowie die Schnittstellen (vergleiche Nummer 5.5) benannt und beschrieben werden.

5.1 Kommunikationsarchitektur innerhalb des i-Kfz-Systems

Die Abbildung 2 stellt die Anwendungen, die primären Akteure und die Kommunikationsflüsse aus funktionaler Sicht dar.

Abbildung 2: Primäre Akteure und Anwendungen sowie Kommunikationsflüsse im i-Kfz-System

Es sind drei primäre Akteure beteiligt:

- –

-

Antragstellende Person gemäß § 20 FZV

- –

-

natürliche Personen (Bürger)

- –

-

juristische Personen

- –

-

Behörden

- –

-

Vereinigungen, sofern ihnen ein Recht zustehen kann

- –

-

beruflich Selbstständige als Halter

- –

-

Sachbearbeitung in der Zulassungsbehörde

- –

-

Großkunde (juristische Personen, die jährlich regelmäßig mehr als 500 Anträge im Sinne des § 33 Absatz 1 FZV stellen)

- –

-

Flottenbetreiber (nur Anträge auf sich selbst [das eigene Unternehmen])

- –

-

Dienstleister (Anträge für Dritte als Halter)

Weiterhin werden folgende Anwendungen genutzt:

- –

-

i-Kfz-Portal,

- –

-

Fachverfahren der Zulassungsbehörde,

- –

-

KBA-Dienste

- –

-

Registerführung (insbesondere das ZFZR)

- –

-

Großkundenschnittstelle (ermöglicht Großkunden die Maschine zu Maschine Kommunikation)

- –

-

Kommunikationsplattform (System für asynchronen, behördenübergreifenden Informations- und Nachrichtenaustausch – kurz „SABRINA“)

5.1.1 Antragstellende Person

Die Rolle „Antragstellende Person“ bildet alle natürlichen und juristischen Personen (auch Behörden, Vereinigungen und beruflich Selbstständige) gemäß § 20 Absatz 3 FZV ab, welche entweder die Dienste eines i-Kfz-Portals über dessen graphische Benutzeroberfläche (GUI) oder die Dienste eines Großkunden (Dienstleister), der den KBA-Dienst Großkundenschnittstelle nutzt, in Anspruch nehmen. Die Verbindung der antragstellenden Person mit dem Großkunden (Dienstleister) stellt keine primäre i-Kfz-Funktionalität dar und wird daher in diesem Dokument nicht weiter betrachtet.

Es ist zu beachten, dass darüber hinaus die Möglichkeit besteht, dass die antragstellende Person über bereits schon existierende Schnittstellen beziehungsweise Anwendungen mit dem Fachverfahren der Zulassungsbehörde kommuniziert, zum Beispiel um einen Termin mit der Zulassungsbehörde zu vereinbaren, ein Wunschkennzeichnen zu reservieren oder auch die benötigten Eingaben im Vorwege zu erfassen. Diese Anwendungen gehören nicht zum Funktionsumfang des i-Kfz-Projekts und werden daher als indirekt am Zulassungsprozess beteiligte Verfahren bezeichnet. Da diese jedoch seit Umsetzung der Gebührenrückstandsprüfung mit Stufe zwei des i-Kfz-Verfahrens mit dem i-Kfz-Projekt in Verbindung stehen, werden diese daher auch in diesem Dokument betrachtet.

5.1.2 Sachbearbeitung in der Zulassungsbehörde

Innerhalb der Zulassungsbehörden bearbeiten die Sachbearbeitenden die seitens der antragstellenden Personen oder des Großkunden beantragten Leistungen.

5.1.3 Großkunde

Eine juristische Person, die jährlich regelmäßig mehr als 500 Anträge im Sinne des § 33 Absatz 1 FZV stellt und die Standards für die Datenübermittlung zur Nutzung der Großkundenschnittstelle für Großkunden erfüllt, kann sich beim KBA als GK registrieren lassen, um Anträge über den KBA-Dienst Großkundenschnittstelle (Maschine zu Maschine Kommunikation) für sich selbst (Flottenbetreiber) oder für Dritte als Halter (Dienstleister) einreichen zu können. Beide Rollen können gleichzeitig wahrgenommen werden. Von einem Großkunden beziehungsweise dessen Systemen können weitere lokale Funktionalitäten, die aber keine primäre i-Kfz-Funktionalität darstellen (zum Beispiel e-Payment, elektronischer Identitätsnachweis) genutzt werden. Die im Fall eines Dienstleisters notwendige Verbindung/Kommunikation mit der antragstellenden Person stellt keine primäre i-Kfz-Funktionalität dar (vergleiche Nummer 5.1.1).

5.1.4 i-Kfz-Portal

Im Auftrag der Zulassungsbehörden werden i-Kfz-Portale betrieben, welche den antragstellenden Personen über ein GUI die internetbasierte Neu-/Erstzulassung, Wiederzulassung, Umschreibung, Tageszulassung oder Außerbetriebsetzung anbieten. Die i-Kfz-Portale ermöglichen außerdem die vollautomatisierte Prüfung (aAB) der über die GUI oder über den KBA-Dienst Großkundenschnittstelle eingehenden Anträge inklusive der elektronischen Bereitstellung der jeweiligen Bescheide (bei Großkunden über die KBA-Dienste).

Ein i-Kfz-Portal kommuniziert im Rahmen des i-Kfz-Projekts ausschließlich mit den vom KBA hierzu bereitgestellten Diensten, sofern die KBA-Infrastruktur berührt wird. Von einem i-Kfz-Portal können weitere lokale Funktionalitäten genutzt werden, die aber keine primäre i-Kfz-Funktionalität darstellen (zum Beispiel e-Payment, elektronischer Identitätsnachweis oder indirekt am Zulassungsprozess beteiligte Verfahren) und mit Hilfe von Schnittstellen in Anspruch genommen werden.

Zusätzlich wird bei allen i-Kfz Zulassungsvorgängen immer eine Gebührenrückstandsprüfung vom i-Kfz-Portal initiiert. Dazu übermittelt das i-Kfz-Portal je nach Landesrecht eine Anfrage an die Zulassungsbehörde beziehungsweise an dessen Verfahren, ob das Gebührenkonto eines bestimmten Fahrzeughalters ausgeglichen ist. Nur wenn keine Gebührenrückstände vorhanden sind oder diese zum Beispiel mittels eines E-Payment-Systems des i-Kfz-Portals ausgeglichen werden, kann der Vorgang fortgesetzt werden, andernfalls ist er abzubrechen. Für die aAB werden gegebenenfalls noch weitere fachspezifische Prüfungen vom i-Kfz-Portal initiiert und von Sachbearbeitenden in der Zulassungsbehörde beziehungsweise den Fachverfahren der Zulassungsbehörde durchgeführt.

Hinweis: Nicht alle Zulassungsbehörden werden ein eigenes i-Kfz-Portal betreiben. Es können sich Cluster bilden, in denen mehrere Zulassungsbehörden ein i-Kfz-Portal, angeboten durch einen Diensteanbieter (zum Beispiel ein Landesrechenzentrum), gemeinsam nutzen. In solchen Fällen ist eine Mandantentrennung in Verbindung mit einer sicheren Virtualisierung bezogen auf die einzelnen Zulassungsbehörden innerhalb des Clusters erforderlich. Insbesondere sind eindeutige Zuständigkeiten im Bereich des Service Managements und der Administration sicherzustellen und zu dokumentieren.

5.1.5 Fachverfahren der Zulassungsbehörde

Ein Fachverfahren in einer Zulassungsbehörde stellt eine Anwendung dar, in der die Anträge auf Neu-/Erstzulassung, Wiederzulassung, Umschreibung, Tageszulassung oder Außerbetriebsetzung eines Fahrzeugs durch einen Mitarbeitenden der Zulassungsbehörde oder automatisiert bearbeitet werden.

Das Fachverfahren kommuniziert auf zweierlei Weise mit den KBA-Diensten:

- –

-

die im Rahmen des i-Kfz-Projekts gestellten Anträge (tAB) oder bei positiver Prüfung der i-Kfz-Portale die Entscheidung (aAB) werden seitens KBA dem Fachverfahren in der Zulassungsbehörde zur Verfügung gestellt und von der Zulassungsbehörde abgeholt (Kommunikationsverbindung: KBA-Dienste → Fachverfahren),

- –

-

das Fachverfahren liefert die Ergebnisse der Vorgangsverarbeitung (bei GK auch den Gebührensammelbescheid und gegebenenfalls weitere Informationen für den GK) an das KBA (Kommunikationsverbindung: Fachverfahren → KBA-Dienste).

Diese Kommunikationsverbindungen sind teilweise bereits heute technisch realisiert und werden durch die Zulassungsbehörden (außerhalb des i-Kfz-Projekts) genutzt, um die vor Ort durchgeführten Zulassungsvorgänge an das KBA zu übermitteln.

Ebenfalls kommuniziert das Fachverfahren auf zweierlei Weise mit dem i-Kfz-Portal:

- –

-

Die im Rahmen des i-Kfz-Projekts erforderliche Gebührenrückstandsprüfung und gegebenenfalls weitere fachspezifische Prüfungen werden vom i-Kfz-Portal initiiert (Kommunikationsverbindung: i-Kfz-Portal → Fachverfahren)

- –

-

Das Fachverfahren liefert die Ergebnisse der Prüfung an das i-Kfz-Portal zurück (Kommunikationsverbindung: Fachverfahren → i-Kfz-Portal)

Hinweis: Innerhalb der Zulassungsbehörden werden Fachverfahren unterschiedlicher Hersteller eingesetzt.

Es können auch Schnittstellen zwischen der antragstellenden Person und dem Fachverfahren der Zulassungsbehörde über das Internet existieren, zum Beispiel um einen Termin mit der Zulassungsbehörde zu vereinbaren, ein Wunschkennzeichnen zu reservieren oder auch die benötigten Eingaben im Vorwege zu erfassen (indirekt am Zulassungsprozess beteiligte Verfahren, siehe auch Antragstellende Person).

5.1.6 KBA-Dienste

Hierunter sind die folgenden vom KBA angebotenen Dienste zu verstehen:

- –

-

die Großkundenschnittstelle (ermöglicht beim KBA registrierten Großkunden die Antragsstellung per Maschine zu Maschine Kommunikation),

- –

-

die Kommunikationsplattform beziehungsweise das System für asynchronen, behördenübergreifenden Informations- und Nachrichtenaustausch – kurz „SABRINA“ (ermöglicht die elektronische Bereitstellung der Entscheidung der Zulassungsbehörde beziehungsweise des i-Kfz-Portals an den antragstellenden Großkunden)

- –

-

und unter anderem die Registerführung des ZFZR.

Ein Teil der KBA-Dienste wird bereits von den Zulassungsbehörden genutzt.

Hinweis: Es ist zu beachten, dass jegliche Kommunikation zwischen der antragstellenden Person oder des Großkunden und den Zulassungsbehörden im Rahmen des i-Kfz-Projekts über die i-Kfz-Portale oder den KBA-Dienst Großkundenschnittelle und über das KBA (hier die KBA-Dienste) erfolgen muss. Es ist nicht zulässig, dass antragstellende Personen, Großkunden oder die i-Kfz-Portale direkt über die Fachverfahren der Zulassungsbehörden mit dem KBA kommunizieren. Die Kommunikation der antragstellenden Personen, des Großkunden oder der i-Kfz-Portale mit den Fachverfahren ist nur für die Gebührenrückstandsprüfung, gegebenenfalls noch weitere Fachspezifische Prüfungen und indirekt am Zulassungsprozess beteiligte Verfahren erlaubt (siehe auch Antragstellende Person).

5.2 Technische Architektur des i-Kfz-Systems

Auf Basis der in Nummer 5.1 beschriebenen Kommunikationsarchitektur wurde folgende technische Architektur für das i-Kfz-System definiert (vergleiche Abbildung 3), an die sich die jeweiligen Anbieter der i-Kfz-Portale und der Fachverfahren bei der Umsetzung halten müssen.

Abbildung 3: Technische Architektur des i-Kfz-Systems – das Gesamtbild

In den folgenden Kapiteln werden die in der Architektur definierten Netzwerk-Bereiche und Komponenten sowie deren Schnittstellen beschrieben.

5.3 Netzwerkbereiche innerhalb des i-Kfz-Systems

Die im i-Kfz-System agierenden Kommunikationspartner sind unterschiedlichen Netzwerken (oder auch Netzwerksegmenten) zugeordnet. Eine Zuordnung der einzelnen Komponenten und Schnittstellen zu den Netzwerkbereichen ist der Abbildung 3 zu entnehmen.

In den folgenden Abschnitten werden die einzelnen Netzwerkbereiche sowie deren Rolle im Gesamtverbund definiert. Die daraus abgeleiteten Sicherheitsanforderungen sind in Nummer 6 beschrieben.

In der Abbildung 4 werden die identifizierten Netzwerkbereiche beziehungsweise Netzwerke dargestellt und bezogen auf die untereinander auftretenden Kommunikationsflüsse in Relation gestellt.

Abbildung 4: Netzwerkbereiche der definierten Architektur innerhalb i-Kfz

Hinweis: Gemäß BSI-ISI-LANA wird eine DMZ wie folgt definiert:

„Eine DMZ ist ein Zwischennetz, das an Netzübergängen gebildet wird und sowohl von innen als auch von außen erreichbar ist. Die DMZ ist weniger stark gesichert als das interne Netz, dafür aber besser vom äußeren Netz aus erreichbar. Die DMZ dient der Schaffung eines zusätzlichen Sicherheitsbereichs für Dienste (zum Beispiel E-Mail, Web) oder Proxys, die von externen Netzen aus nutzbar sein sollen, aber aus Sicherheitsgründen nicht im internen Netz platziert werden dürfen.“

Mindestanforderung an eine DMZ mit normalem Schutzbedarf ist die Verwendung von einem Paketfilter, von einem Application-Level-Gateway und von einem weiteren Paketfilter (die PAP-Struktur) für den Aufbau eines sogenannten Sicherheits-Gateways (vergleiche BSI-ISI-LANA und BSI-ISI-WEB-SVR).

5.3.1 KBA-Internet-DMZ

Die „KBA-Internet-DMZ“ stellt ein separates Netzwerksegment innerhalb der KBA-Infrastruktur dar. Innerhalb dieses Netzwerksegmentes werden die Komponenten vom KBA zur Verfügung gestellt, die eine Abwicklung der i-Kfz-Szenarien über das Internet erlauben (vergleiche Nummer 5.4.1, „KBA-Internet-Kom-Modu“ und Nummer 5.4.11 „KBA-GK-Kom-Modu“).

5.3.2 KBA-Kern-Netz

Die Kerndienste des KBA (hier „KBA-Registerführung, Großkundenschnittstelle & Kommunikationsplattform“, vergleiche Nummer 5.4.2) werden innerhalb des Netzwerkbereichs „KBA-Kern-Netz“ angeboten. Bei der KBA-Registerführung handelt es sich insbesondere um das ZFZR. Das „KBA-Kern-Netz“ stellt einen geschützten Bereich dar, der von externen Netzwerken durch die Verwendung der sogenannten DMZ separiert ist.

Es besteht keine Möglichkeit, aus einer Internet-DMZ in das „KBA-Kern-Netz“ eine Verbindung aufzubauen.

Es besteht auch keine Möglichkeit, aus dem „KBA-Kern-Netz“ eine Verbindung in ein externes Netzwerk (zum Beispiel Internet oder auch NdB-VN) zu eröffnen, ohne dass diese Verbindung über die korrespondierende DMZ (entsprechend „KBA-Internet-DMZ“ oder „KBA-NdB-VN-DMZ“) verläuft.

Die innerhalb dieses Segments untergebrachten Dienste können mit Hilfe eines Puffer-Mechanismus (zum Beispiel einer Nachrichtenschlange) mit den DMZ-Netzwerksegmenten kommunizieren.

5.3.3 KBA-NdB-VN-DMZ

Die Zulassungsbehörden kommunizieren bereits heute aus der Komponente „Systeme der Fachverfahren der Zulassungsbehörde“ (vergleiche Nummer 5.4.6) heraus mit dem KBA über das Behördennetzwerk NdB-VN. Neben der Einhaltung der NdB-VN-Nutzerpflichten ist diese Kommunikation entsprechend den Anforderungen des KBAs abzusichern (siehe „Information zur netztechnischen Anbindung an das Kraftfahrt-Bundesamt für Behörden“ und „Standard für die Datenübermittlung an das Kraftfahrt-Bundesamt – Datenaustausch mit den Zulassungsbehörden“).

Für die Kommunikation zwischen KBA und Zulassungsbehörden mit Hilfe eines Postfachs wird auf die bereits implementierten Transport-Mechanismen zurückgegriffen.

5.3.4 i-Kfz-Portal-DMZ

Der Bereich „i-Kfz-Portal-DMZ“ beinhaltet die über das unsichere Medium Internet zugängliche Komponente „i-Kfz-Portal“ (vergleiche Nummer 5.4.7) und die für die Kommunikation des i-Kfz-Portals mit dem KBA benutzte Komponente „KBA-Connector (Cnn)“ (vergleiche Nummer 5.4.8).

Es sind eingehende Kommunikationsverbindungen der antragstellenden Person erlaubt. Eine direkte ausgehende Kommunikation ist nur in den Bereich „KBA-Internet-DMZ“ zulässig.

Zusätzlich ist eine indirekte Kommunikation in den Bereich „Zulassungsbehörde-Kern-Netz“ zulässig, welche ausschließlich über einen Nachrichtenpuffer (zum Beispiel einer Queue) erfolgen darf. Je nach Anbindung des i-Kfz-Portals kann diese Kommunikation entweder über die Komponente „Internet-Cnn“ und die „Zulassungsbehörde-Internet-DMZ“ oder über die Komponente „Portal-NdB-VN-Cnn“ und die „Zulassungsbehörde-NdB-VN-DMZ“ (die AnVN sind zu beachten) erfolgen.

5.3.5 Zulassungsbehörde-Kern-Netz

Dieser Bereich beinhaltet die Komponente „Systeme der Fachverfahren der Zulassungsbehörde“. Es ist keine direkt eingehende Kommunikation in diesen Bereich hinein zulässig. Es dürfen aus diesem Bereich ausgehende Verbindungen in den Bereich „Zulassungsbehörde-NdB-VN-DMZ“ und „Zulassungsbehörde-Internet-DMZ“ hergestellt werden. Die Kommunikation in den Bereich „i-Kfz-Portal-DMZ“ über die „Zulassungsbehörde-NdB-VN-DMZ“ oder die „Zulassungsbehörde-Internet-DMZ“ erfolgt ausschließlich indirekt über einen Nachrichtenpuffer (zum Beispiel einer Queue).

5.3.6 Zulassungsbehörde-NdB-VN-DMZ

Die Komponenten, die die Kommunikation der Zulassungsbehörde mit dem KBA realisieren, werden im Bereich „Zulassungsbehörde-NdB-VN-DMZ“ untergebracht. In diesem Bereich ist die eingehende Kommunikation aus dem Bereich „Zulassungsbehörde-Kern-Netz“ erlaubt. Weiterhin darf der Bereich ausgehend mit dem Bereich „KBA-NdB-VN-DMZ“ über das NdB-VN kommunizieren.

Des Weiteren darf die „Zulassungsbehörde-NdB-VN-DMZ“ auch für die Kommunikation mit „i-Kfz-Portal“ über das „NdB-VN“ genutzt werden. Die eingehende Kommunikation ist auch hier aus dem Bereich „Zulassungsbehörde-Kern-Netz“ und der ausgehende Datenverkehr in die „i-Kfz-Portal-DMZ“. Es handelt sich hier um die von den i-Kfz-Portalen ausgehende Kommunikation zur Zulassungsbehörde, die für die i-Kfz Abwicklung benötigt wird (zum Beispiel Gebührenrückstandsprüfung) oder für weitere Funktionen/Verfahren, die nicht zum Funktionsumfang von i-Kfz gehören (indirekt am Zulassungsprozess beteiligte Verfahren).

Die AnVN sind zu beachten.

Hinweis: Auch das jeweilige Landesnetz darf für die Kommunikation zwischen dem i-Kfz-Portal und den Fachverfahren beziehungsweise der Zulassungsbehörde genutzt werden, es gelten seitens des KBA die gleichen Anforderungen wie bei der Nutzung des NdB-VN und der Zulassungsbehörde-NdB-VN-DMZ.

5.3.7 Internet

Dieser Bereich umfasst die Komponenten der antragstellenden Person und des Großkunden.

5.3.8 Zulassungsbehörde-Internet-DMZ

Die aus dem unsicheren Netzwerk (Internet) in den Bereich der Zulassungsbehörde eingehende Kommunikation wird in dem ersten Schritt im Netzwerkbereich „Zulassungsbehörde-Internet-DMZ“ empfangen.

Es handelt sich hier um die von den i-Kfz-Portalen ausgehende Kommunikation zur Zulassungsbehörde, die für die i-Kfz Abwicklung benötigt wird (zum Beispiel Gebührenrückstandsprüfung) oder für weitere Funktionen/Verfahren, die nicht zum Funktionsumfang von i-Kfz gehören (indirekt am Zulassungsprozess beteiligte Verfahren).

Eine weitere Kommunikationsmöglichkeit in das Netzwerksegment „Zulassungsbehörde-Internet-DMZ“ hinein besteht aus dem abgesicherten Netzwerkbereich der Zulassungsbehörde „Zulassungsbehörde-Kern-Netz“. Der Datenaustausch zwischen den beiden Netzsegmenten erfolgt ausschließlich indirekt über eine Queue (Nachrichtenschlage).

Hinweis: Es ist zulässig, dass die beiden Bereiche „i-Kfz-Portal-DMZ“ und „Zulassungsbehörde-Internet-DMZ“ zusammengelegt werden, wenn dies organisatorisch möglich ist (zum Beispiel bei gleichem Betreiber). Die Anforderungen an beide Bereiche sind weiterhin zu erfüllen.

Hinweis: Es darf keine direkte, sowohl physikalische als auch logische, Verbindung zwischen den Komponenten aus dem Netzwerkbereich „Zulassungsbehörde-Internet-DMZ“ und den Komponenten aus dem Netzwerksegment „Zulassungsbehörde-NdB-VN-DMZ“ existieren (Im Fall der Zusammenlegung der Bereiche „i-Kfz-Portal-DMZ“ und „Zulassungsbehörde-Internet-DMZ“ ist eine Verbindung entsprechend der der „i-Kfz-Portal-DMZ“ zur „Zulassungsbehörde-NdB-VN-DMZ“ unter Beachtung der AnVN zulässig).

5.4 Komponenten der Architektur innerhalb des i-Kfz-Systems

Die vorgestellten Netzwerkbereiche beinhalten System-Komponenten (vergleiche auch Abbildung 3), die über definierte Schnittstellen miteinander kommunizieren.

5.4.1 KBA-Internet-Kom-Modul

Eine zentrale Rolle bei der Kommunikation aus dem Internet in das KBA-Netz übernimmt die Komponente „KBA-Internet-Kom-Modul“. Dieses Modul bietet zwei Schnittstellen an:

- –

-

Schnittstelle A – erreichbar aus dem Internet durch die i-Kfz-Portale (vergleiche Nummer 5.5.1),

- –

-

Schnittstelle B – erreichbar nur aus dem Intranet des KBA („KBA-Kern-Netz“), (vergleiche Nummer 5.5.2).

Der interne Aufbau der Komponente „KBA-Internet-Kom-Modul“ ist der Abbildung 5 zu entnehmen. Das Modul nimmt die über die Schnittstelle A eingehenden Nachrichten entgegen und speichert diese über eine interne Schnittstelle k in einer Nachrichtenschlange, bis die Nachrichten über die Schnittstelle B abgeholt werden. Die über die Schnittstelle B zurückgeschriebenen Antworten werden über die interne Schnittstelle k abgeholt und dann über die Schnittstelle A an die aufrufende Instanz als Antwort auf die Anfrage zurückgeschickt.

Die Kommunikation vom KBA an das „i-Kfz-Portal“ wird analog umgesetzt. Die ans „i-Kfz-Portal“ adressierten Nachrichten werden mithilfe der Schnittstelle B von der „KBA-Registerführung, Großkundenschnittstelle & Kommunikationsplattform“ über Schnittstelle k dem „i-Kfz-Portal“ an der Schnittstelle A zur Abholung gestellt.

Eine logische synchrone Kommunikation über die Kommunikationsverbindung „i-Kfz-Portal“ → „KBA-Internet-Kom-Modul“ → „KBA-Registerführung, Großkundenschnittstelle & Kommunikationsplattform“ wird physikalisch durch den asynchronen Ansatz (die Verwendung der Nachrichtenschlange) auf der Kommunikationsverbindung „KBA-Internet-Kom-Modul“ → „KBA-Registerführung, Großkundenschnittstelle & Kommunikationsplattform“ transparent für die aufrufende Instanz umgesetzt. Gleiches gilt für die logische synchrone Kommunikation über die Kommunikationsverbindung „KBA-Registerführung, Großkundenschnittstelle & Kommunikationsplattform“ → „KBA-Internet-Kom-Modul“ → „i-Kfz-Portal“.

Abbildung 5: Interner Aufbau der Komponente „KBA-Internet-Kom-Modul“ (schematische Darstellung)

5.4.2 KBA-Registerführung, Großkundenschnittstelle & Kommunikationsplattform

Unter der „KBA-Registerführung, Großkundenschnittstelle & Kommunikationsplattform“ werden Software-Komponenten (zum Beispiel Verarbeitungsmodule, Datenbanken, ZFZR et cetera) zusammengefasst, die innerhalb des Netzwerkbereichs „KBA-Kern-Netz“ in einer abgesicherten Umgebung ablaufen.

5.4.3 KBA-NdB-VN-Kom-Modul

Die bereits zur Verfügung stehende Kommunikationsmöglichkeit zwischen einer Zulassungsbehörde und dem KBA über sichere Netze der öffentlichen Verwaltung (insbesondere NdB-VN) wird in der Architektur durch die Komponente „KBA-NdB-VN-Kom-Modul“ dargestellt.

Die eingehende Kommunikation von den Zulassungsbehörden wird mit Hilfe der Schnittstelle D (vergleiche Nummer 5.5.4) und von der „KBA-Registerführung, Großkundenschnittstelle & Kommunikationsplattform“ mit Hilfe der Schnittstelle E (vergleiche Nummer 5.5.5) entgegengenommen.

Die Kommunikation vom KBA an die Zulassungsbehörden wird analog umgesetzt. Die an eine Zulassungsbehörde adressierten Nachrichten werden von der „KBA-Registerführung, Großkundenschnittstelle & Kommunikationsplattform“ mithilfe der Schnittstelle E abgelegt und über die Schnittstelle D den Zulassungsbehörden zur Verfügung gestellt.

Das „KBA-NdB-VN-Kom-Modul“ wickelt die Kommunikation dabei für drei Anwendungsfälle ab, die teilweise bereits heute technisch implementiert sind und auch außerhalb der Funktionalität des i-Kfz-Projekts genutzt werden: (vergleiche Abbildung 6)1:

- –

-

Die Zugriffe der Zulassungsbehörden auf das Zentrale Fahrzeugregister (ZFZR-Webservice) – hier fragen die Behörden synchron einen Web-Service ab,

- –

-

Die Zugriffe der Zulassungsbehörden auf das für die Zulassungsbehörden seitens KBA zur Verfügung gestellte Postfach – in diesem Fall werden die Nachrichten asynchron (durch die Zulassungsbehörden) abgeholt und die Antwortnachrichten abgelegt (Nachrichten von KBA an die ZulB) oder neue Nachrichten abgelegt und die Antwortnachrichten abgeholt (Nachrichten von der ZulB ans KBA).

- –

-

Die Zugriffe seitens der Zulassungsbehörde auf die Kommunikationsplattform (SABRINA-Webservice)

Abbildung 6: Interner Aufbau der Komponente „KBA-NdB-VN-Kom-Modul“

5.4.4 KBA-NdB-VN-Cnn

Dieses Modul stellt eine sichere Kommunikationsschnittstelle zwischen dem „Systeme der Fachverfahren der Zulassungsbehörde“ und dem „KBA-NdB-VN-Kom-Modul“ über sichere Netze (insbesondere NdB-VN) her. Die Komponente bietet die Aushandlung und Abwicklung einer abgesicherten Datenübertragung auf dem Transport-Level.

Das Modul bietet die Schnittstelle C (vergleiche Nummer 5.5.3) an, die durch die „Systeme der Fachverfahren der Zulassungsbehörde“ bedient wird. Weiterhin spricht die Komponente die vom KBA betriebene Kommunikationsgegenstelle („KBA-NdB-VN-Kom-Modul“) mit Hilfe der Schnittstelle D (vergleiche Nummer 5.5.4) an.

Das Modul „KBA-NdB-VN-Cnn“ bedient dabei drei Anwendungsfälle:

- –

-

Bereits heute implementierter Zugriff seitens der Zulassungsbehörden auf den ZFZR-Webservice,

- –

-

Der im Rahmen von i-Kfz verwendete Zugriff auf das Postfach (vergleiche Nummer 5.4.3),

- –

-

Den Zugriff seitens der Zulassungsbehörde auf die Kommunikationsplattform (SABRINA-Webservice).

5.4.5 Portal-NdB-VN-Cnn

Dieses Modul stellt eine sichere Kommunikationsschnittstelle zwischen den „Systemen der Fachverfahren der Zulassungsbehörde“ und dem „i-Kfz-Portal“ über sichere Netze (insbesondere NdB-VN) her.

Das Modul wird für die indirekte Kommunikation über das NdB-VN zwischen den Komponenten „Systeme der Fachverfahren der Zulassungsbehörde“ und „i-Kfz-Portal“ über einen Nachrichtenpuffer (zum Beispiel einer Queue) genutzt, als Alternative zur Kommunikation über die Komponente „Internet-Cnn“ mit den Schnittstellen Xi und Yi. Die Komponente bietet zwei Schnittstellen an:

- –

-

Schnittstelle Xn – über diese Schnittstelle wird die aus dem Internet kommende Kommunikation entgegengenommen (vergleiche Nummer 5.5.10),

- –

-

Schnittstelle Yn – mit Hilfe dieser Schnittstelle können die Komponenten aus dem Bereich „Zulassungsbehörde-Kern-Netz“ die an sie adressierten Nachrichten abholen und die generierten Antworten zur Verfügung stellen (vergleiche Nummer 5.5.11).

5.4.6 Systeme der Fachverfahren der Zulassungsbehörde

Die Komponente „Systeme der Fachverfahren der Zulassungsbehörde“2 in der Zulassungsbehörde wird in dem sicheren Bereich „Zulassungsbehörde-Kern-Netz“ betrieben. Die Komponente „Systeme der Fachverfahren der Zulassungsbehörde“ bietet keine Schnittstellen an, sondern bedient die von der Komponente „KBA-NdB-VN-Cnn“ angebotene Schnittstelle C (vergleiche Nummer 5.5.3), die von der Komponente „Internet-Cnn“ angebotene Schnittstelle Yi (vergleiche Nummer 5.5.9) und/oder die von der Komponente „Portal-NdB-VN-Cnn“ angebotene Schnittstelle Yn (vergleiche Nummer 5.5.11).

Die Komponente „Systeme der Fachverfahren der Zulassungsbehörde“ ist immer eine Kommunikation initiierende Instanz und darf keine Kommunikationsanfragen entgegennehmen, auch nicht von den indirekt am Zulassungsprozess beteiligten Verfahren (gemäß § 19 Absatz 2 FZV).

5.4.7 i-Kfz-Portal

Die Komponente „i-Kfz-Portal“ bietet der „antragstellenden Person“ die Schnittstelle H (vergleiche Nummer 5.5.7) an und bedient die von der Komponente „KBA-Cnn“ (vergleiche Nummer 5.4.8) angebotene Schnittstelle F (vergleiche Nummer 5.5.6), über die die an das KBA oder vom KBA an das „i-Kfz-Portal“ adressierten Nachrichten weitergeleitet werden.

Außerdem bedient es die von der Komponente „Internet-Cnn“ angebotene Schnittstelle Xi (vergleiche Nummer 5.5.8) und/oder die von der Komponente „Portal-NdB-VN-Cnn“ angebotene Schnittstelle Xn (vergleiche Nummer 5.5.10), über welche die logische (indirekte) Kommunikation über eine Nachrichtenschlange zu den „Systemen der Fachverfahren der Zulassungsbehörde“ abgebildet ist.

Unter der Komponente „i-Kfz-Portal“ werden auch die Portale eingeschlossen, welche die indirekt am Zulassungsprozess beteiligten Verfahren (gemäß § 19 Absatz 2 FZV) wie zum Beispiel Wunschkennzeichen implementieren und die auch über das Internet erreichbar sind.

5.4.8 KBA-Cnn

Die Komponente „KBA-Cnn“ realisiert die Kommunikation zwischen einem „i-Kfz-Portal“ und dem KBA über die Komponente „KBA-Internet-Kom-Modul“ durch Aufbau einer gesicherten Virtual Private Network(VPN)-Verbindung. Die Kommunikation wird stets vom „i-Kfz-Portal“ über die „KBA-Cnn“ initiiert.

Der „KBA-Cnn“ bietet die Schnittstelle F (vergleiche Nummer 5.5.6) gegenüber dem „i-Kfz-Portal“ an, nimmt darüber die Nachrichten des „i-Kfz-Portal“ entgegen und leitet diese im nächsten Schritt an das „KBA-Internet-Kom-Modul“ über die Schnittstelle A (vergleiche Nummer 5.5.1) weiter. Der „KBA-Cnn“ holt ebenfalls über die vom „KBA-Internet-Kom-Modul“ über die Schnittstelle A bereitgestellten Nachrichten ab und leitet diese über die Schnittstelle F an das „i-Kfz-Portal“ weiter beziehungsweise stellt diese bereit.

5.4.9 Schnittstelle Antragstellende Person

Die Antragstellende Person möchte mit Hilfe der i-Kfz-Portale eine Kfz-Angelegenheit abwickeln. Dazu nutzt sie eine GUI, die über einen Browser bedient werden kann. Die Kommunikation wird durch die Schnittstelle H (vergleiche Nummer 5.5.7) charakterisiert.

5.4.10 Internet-Cnn

Die Komponente „Internet-Cnn“ ist für den Empfang der aus dem Internet kommenden und an die Zulassungsbehörde adressierten Nachrichten sowie deren Angebot für die weitergehende Bearbeitung zuständig. Die Komponente bietet zwei Schnittstellen an:

- –

-

Schnittstelle Xi – über diese Schnittstelle wird die aus dem Internet kommende Kommunikation entgegengenommen (vergleiche Nummer 5.5.8),

- –

-

Schnittstelle Yi – mit Hilfe dieser Schnittstelle können die Komponenten aus dem Bereich „Zulassungsbehörde-Kern-Netz“ die an sie adressierten Nachrichten abholen und die generierten Antworten zur Verfügung stellen (vergleiche Nummer 5.5.9).

Die beispielhafte schematische Darstellung der Komponente „Internet-Cnn“ ist in der Abbildung 7 abgebildet. Die logisch synchrone Kommunikation zwischen den Komponenten „i-Kfz-Portal“ und „Systeme der Fachverfahren der Zulassungsbehörde“ wird über folgende asynchrone Teilschritte abgebildet:

- –

-

Die interne Komponente „Internet-Server“ nimmt die Nachrichten (Anfragen) über die äußere Schnittstelle Xi entgegen (zum Beispiel von der Komponente „i-Kfz-Portal“) und speichert diese über die interne Schnittstelle j in einem Nachrichtenpuffer (zum Beispiel einer Queue),

- –

-

Die Komponente „Systeme der Fachverfahren der Zulassungsbehörde“ greift über die Schnittstelle Yi auf den Nachrichtenpuffer zu, liest die strukturierten Inhalte aus und prüft ihre Semantik. Anschließend holt sie die wartenden Nachrichten ab.

- –

-

Die abgeholten Nachrichten werden durch die Komponente „Systeme der Fachverfahren der Zulassungsbehörde“ verarbeitet und die generierten Antwortnachrichten werden über die Schnittstelle Yi in den Nachrichtenpuffer geschrieben.

- –

-

Die Komponente „Internet-Server“ holt die wartenden Antwortnachrichten über die interne Schnittstelle j ab und liefert diese als Antwort auf die korrespondierenden Anfragen, die zuvor über die Schnittstelle Xi ankamen.

Abbildung 7: Schematische Darstellung des internen Aufbaus der Komponente „Internet-Cnn“

Hinweis: Die indirekt am Zulassungsprozess beteiligten Verfahren (gemäß § 19 Absatz 2 FZV), die über das Internet erreichbar sind, sind auch über die Schnittstelle Xi anzubinden.

5.4.11 KBA-GK-Kom-Modul

Eine weitere zentrale Rolle bei der Kommunikation aus dem Internet in das KBA-Netz übernimmt die Komponente „KBA-GK-Kom-Modul“. Dieses Modul bietet zwei Schnittstellen an:

- –

-

Schnittstelle G – erreichbar aus dem Internet durch die Großkunden beziehungsweise dessen Systeme (vergleiche Nummer 5.5.12),

- –

-

Schnittstelle Bg – erreichbar nur aus dem Intranet des KBA („KBA-Kern-Netz“), (vergleiche Nummer 5.5.2).

Der interne Aufbau entspricht der Komponente „KBA-Internet-Kom-Modul“ und ist der Abbildung 8 zu entnehmen. Das Modul nimmt die über die Schnittstelle G eingehenden Nachrichten entgegen und speichert diese über eine interne Schnittstelle kg in einer Nachrichtenschlange, bis die Nachrichten über die Schnittstelle Bg abgeholt werden. Die über die Schnittstelle Bg zurückgeschriebenen Antworten werden über die interne Schnittstelle kg abgeholt und dann über die Schnittstelle G an die aufrufende Instanz als Antwort auf die Anfrage zurückgeschickt.

Die Kommunikation vom KBA zum Großkunden beziehungsweise dessen Systeme wird analog umgesetzt. Die an den Großkunden beziehungsweise dessen Systeme adressierten Nachrichten werden mithilfe der Schnittstelle Bg von der „KBA-Registerführung, Großkundenschnittstelle & Kommunikationsplattform“ über Schnittstelle kg den Großkunden beziehungsweise dessen Systeme an der Schnittstelle G zur Abholung bereitgestellt.

Eine logisch synchrone Kommunikation über die Kommunikationsverbindung Großkunden beziehungsweise dessen Systeme → „KBA-GK-Kom-Modul“ → „KBA-Registerführung, Großkundenschnittstelle & Kommunikationsplattform“ wird physikalisch durch den asynchronen Ansatz (die Verwendung der Nachrichtenschlange) auf der Kommunikationsverbindung „KBA-GK-Kom-Modul“ → „KBA-Registerführung, Großkundenschnittstelle & Kommunikationsplattform“ transparent für die aufrufende Instanz umgesetzt. Gleiches gilt für die logisch synchrone Kommunikation über die Kommunikationsverbindung „KBA-Registerführung, Großkundenschnittstelle & Kommunikationsplattform“ → „KBA-GK-Kom-Modul“ → Großkunden beziehungsweise dessen Systeme.

Abbildung 8: Interner Aufbau der Komponente „KBA-GK-Kom-Modul“ (schematische Darstellung)

5.5 Schnittstellen der Architektur innerhalb des i-Kfz-Systems

Die in Nummer 5.4 vorgestellten Komponenten der Architektur werden über definierte Schnittstellen angesprochen, die in den darauffolgenden Kapiteln detaillierter vorgestellt werden.

5.5.1 Schnittstelle A

Die Schnittstelle A wird vom „KBA-Internet-Kom-Modul“ angeboten und von der Komponente „i-Kfz-Portal“ (über das Modul „KBA-Cnn“, vergleiche Abbildung 9) genutzt.

Hinweis: Die detaillierte technische Spezifikation der Schnittstelle ist in der seitens des KBAs zur Verfügung gestellten Information für Softwareanbieter zu finden.

Abbildung 9: Verwendung der Schnittstelle A durch ein i-Kfz-Portal

Die Schnittstelle A nimmt die für die weitere Verarbeitung durch die „KBA-Registerführung, Großkundenschnittstelle & Kommunikationsplattform“ gedachten Nachrichten entgegen und puffert diese (zum Beispiel in einer Nachrichtenschlange) für die Abholung seitens der „KBA-Registerführung, Großkundenschnittstelle & Kommunikationsplattform“. Auf dem gleichen Weg werden die Antworten der „KBA-Registerführung, Großkundenschnittstelle & Kommunikationsplattform“ in einen Puffer geschrieben, im nächsten Schritt aus dem Puffer ausgelesen und entsprechend über die Schnittstelle A an die aufrufende Instanz zurückgeliefert.

Ebenfalls stellt die Schnittstelle A die für die Verarbeitung durch ein „i-Kfz-Portal“ gedachten Nachrichten dem „i-Kfz-Portal“ über die „KBA-Cnn“ zur Abholung bereit und nimmt dessen Antworten entgegen.

Die Kommunikation wird immer vom „i-Kfz-Portal“ über die „KBA-Cnn“ initiiert. Die Schnittstelle ist mit Hilfe der Webservice-Technologie (WS-Technologie) realisiert und bietet die, im Rahmen des i-Kfz-Projekts entwickelten, i-Kfz-Webservices an.

Die Schnittstelle realisiert eine synchrone Kommunikation, die intern asynchron abgewickelt wird.

Die Nachrichten werden in einem vom KBA definierten Extensible Markup Language (XML)-Format realisiert. Entsprechende Schemadateien und WS-Beschreibungen sind im geschützten Bereich der KBA-Homepage veröffentlicht. Der „Standard für die Datenübermittlung an das Kraftfahrt-Bundesamt – Datenaustausch mit i-Kfz-Portalen“ ist einzuhalten.

5.5.2 Schnittstelle B & Bg

Bei der Schnittstelle B handelt es sich um eine Schnittstelle, die vom „KBA-Internet-Kom-Modul“ angeboten wird. Es ist eine interne KBA-Schnittstelle, die von außerhalb des Bereichs „KBA-Internet-DMZ“ mit Ausnahme des „KBA-Kern-Netz“ nicht sichtbar ist. Die „KBA-Registerführung, Großkundenschnittstelle & Kommunikationsplattform“ aus dem „KBA-Kern-Netz“ greift auf diese Schnittstellen zu, um die für diese Komponenten bestimmten Nachrichten abzuholen. Die Schnittstelle Bg wird vom „KBA-GK-Kom-Modul“ angeboten und entspricht im funktionalen Verhalten der Schnittstelle B.

Abbildung 10: Verwendung der Schnittstelle B

Die Schnittstellen an sich werden im synchronen Modus betrieben, realisieren aber einen asynchronen Zugriff zwischen den Komponenten „KBA-Internet-Kom-Modul“ beziehungsweise „KBA-GK-Kom-Modul“ und der „KBA-Registerführung, Großkundenschnittstelle & Kommunikationsplattform“.

Die Nachrichten werden in einem vom KBA definierten XML-Format implementiert.

5.5.3 Schnittstelle C

Schnittstelle C definiert den Informationsfluss zwischen den Komponenten „Systeme der Fachverfahren der Zulassungsbehörde“ und „KBA-NdB-VN-Cnn“ und wird von der Komponente „KBA-NdB-VN-Cnn“ angeboten. Die aus der Komponente „Systeme der Fachverfahren der Zulassungsbehörde“ herausgehenden Nachrichten an die KBA-Infrastruktur sowie das Abholen von aus der KBA-Infrastruktur herausgehenden Nachrichten an die Zulassungsbehörde (Postfach) werden über diese Schnittstelle realisiert.

Es werden zwei unterschiedliche Kommunikationsmodi unterschieden, die sich auf dem logischen Level unterscheiden, auf dem physikalischen Level jedoch gleichbehandelt werden:

- –

-

Abschicken einer Nachricht aus der Komponente „Systeme der Fachverfahren der Zulassungsbehörde“ an das KBA und Empfang einer Antwort – die Nachricht ist innerhalb der Komponente „Systeme der Fachverfahren der Zulassungsbehörde“ erstellt worden und wird dann synchron an das KBA verschickt. Die zeitnah generierte Antwort seitens des KBAs wird an die Komponente „Systeme der Fachverfahren der Zulassungsbehörde“ als Rückgabewert zurückgeliefert (vergleiche Abbildung 11 – Variante 1),

- –

-

Abholen einer Nachricht des KBAs an die Zulassungsbehörde und Ablegen einer Antwort durch die Zulassungsbehörde. In diesem Fall wird die Kommunikation seitens der Komponente „Systeme der Fachverfahren der Zulassungsbehörde“ initiiert. Die Komponente „Systeme der Fachverfahren der Zulassungsbehörde“ holt im ersten Schritt (erster Aufruf, vergleiche Abbildung 11 – Variante 2) die für sie bestimmte Nachricht ab, verarbeitet diese und legt gegebenenfalls die erzeugte Antwort an das KBA (zweiter Aufruf, vergleiche Abbildung 11 – Variante 3) ab.

Abbildung 11: Verwendung der Schnittstelle C

Die Schnittstelle C leitet die Kommunikation transparent in den Bereich „KBA-NdB-VN-DMZ“ weiter. Die Realisierung des zweiten Kommunikationsmodus (Zwischenspeicherung der Nachrichten) erfolgt im Bereich „KBA-NdB-VN-DMZ“.

Hinweis: Im Dokument „Informationen zur netztechnischen Anbindung an das Kraftfahrt-Bundesamt für Behörden“ (Nummer 3) wird der Betrieb einer Kopfstelle innerhalb der Zulassungsbehörden beschrieben. Diese Kopfstelle bietet gegenüber der Komponente „Systeme der Fachverfahren der Zulassungsbehörde“ die Schnittstelle C technisch an.

Die im Rahmen des i-Kfz-Projekts ausgetauschten Nachrichten sind in einem vom KBA festgelegten XML-Format implementiert. Der „Standard für die Datenübermittlung an das Kraftfahrt-Bundesamt – Datenaustausch mit den Zulassungsbehörden“ ist einzuhalten.

5.5.4 Schnittstelle D

Die Kommunikation zwischen den Komponenten „KBA-NdB-VN-Cnn“ und „KBA-NdB-VN-Kom-Modul“ wird mit Hilfe der Schnittstelle D realisiert. Das funktionale Verhalten der Schnittstelle D entspricht dem Verhalten an der Schnittstelle C (vergleiche Nummer 5.5.3). Die möglichen Nachrichten der Schnittstelle C sind genauso an der Schnittstelle D zu finden.

Es werden beide zur Schnittstelle C beschriebenen Kommunikationsmodi unterstützt.

5.5.5 Schnittstelle E

Der Kommunikationsfluss zwischen den Modulen „KBA-Registerführung, Großkundenschnittstelle & Kommunikationsplattform“ und „KBA-NdB-VN-Kom-Modul“ wird durch die Schnittstelle E beschrieben. Die Komponente „KBA-Registerführung, Großkundenschnittstelle & Kommunikationsplattform“ stellt dabei die aktive Instanz der Kommunikation dar und holt die eingehenden Nachrichten ab, beziehungsweise legt die ausgehenden Nachrichten für die Weiterleitung an die Zulassungsbehörde ab.

Analog der Schnittstelle B und Bg ist diese Schnittstelle synchron implementiert, realisiert aber eine asynchrone Kommunikation zwischen den Komponenten „KBA-Registerführung, Großkundenschnittstelle & Kommunikationsplattform“ und „KBA-NdB-VN-Kom-Modul“.

5.5.6 Schnittstelle F

Die Schnittstelle F definiert die Gegebenheiten der Kommunikation zwischen einem „i-Kfz-Portal“ und dem „KBA-Cnn“. Der „KBA-Cnn“ nimmt die ausgehenden Nachrichten vom „i-Kfz-Portal“ entgegen und leitet diese an die KBA-Infrastruktur weiter, empfängt die eingehende Antwort und liefert diese an die aufrufende Instanz zurück. Ebenfalls leitet sie die von der KBA-Infrastruktur abgeholten Nachrichten an die „i Kfz-Portale“ weiter und liefert die Antwort zurück.

Es handelt sich um eine synchrone Schnittstelle, die Nachrichten in einem vom KBA definierten XML-Format unterstützt.

Hinweis: Es ist auch zulässig, dass die Schnittstelle F eine interne Schnittstelle innerhalb der Komponente „i-Kfz-Portal“ darstellt. In dem Fall ist die Komponente „KBA-Cnn“ in die Komponente „i-Kfz-Portal“ integriert.

5.5.7 Schnittstelle H

Der Zugriff durch die Antragstellende Person auf ein i-Kfz-Portal wird durch die Schnittstelle H beschrieben. Die Schnittstelle H ist mit Hilfe der Web-Technologie realisiert und wird über einen Browser durch die Antragstellende Person bedient.

Form und Inhalt der auszutauschenden Informationen sowie der Ablauf der einzelnen Schritte an der Schnittstelle sind im Rahmen des i-Kfz-Projekts spezifiziert worden. Eine genaue technologische Umsetzung ist nicht vorgeschrieben.

5.5.8 Schnittstelle Xi

Die Kommunikation zwischen den Komponenten „i-Kfz-Portal“ und „Internet-Cnn“ wird über die Schnittstelle Xi realisiert. Der Initiator der Kommunikation ist dabei stets die Komponente „i-Kfz-Portal“. Die eingehenden Nachrichten werden von der Komponente „Internet-Cnn“ entgegengenommen und die Antworten an die aufrufende Instanz in einem synchronen Modus zurückgeliefert.

Die Schnittstelle Xi, zwischen den Komponenten „i-Kfz-Portal“ und „Internet-Cnn“ aus den Bereichen „i-Kfz-Portal-DMZ“ und respektive „Zulassungsbehörde-Internet-DMZ“, realisiert einen Kommunikationskanal, der für die Prüfung der Gebührenrückstände, gegebenenfalls noch weitere fachspezifische Prüfungen und die indirekt am Zulassungsprozess beteiligten Verfahren verwendet werden kann. Die Anfragen werden dabei vom „i-Kfz-Portal“ abgesetzt und durch das involvierte Fachverfahren der Zulassungsbehörde beantwortet. Auf die Schnittstelle Xi wird über das unsichere Netz (hier Internet) zugegriffen. Die indirekt am Zulassungsprozess beteiligten Verfahren, die über das Internet erreichbar sind, sind ebenfalls über die Schnittstelle Xi anzubinden.

Hinweis: Die Anbindung des i-Kfz-Portals an die Fachverfahren der ZulB kann über die Schnittstellen Xn/Yn ODER Xi/Yi erfolgen. Eine redundante Anbindung ist nicht vorgesehen beziehungsweise erforderlich.

5.5.9 Schnittstelle Yi

Die über das unsichere Netz (Internet) an die Zulassungsbehörden herangetragenen Nachrichten müssen in einem ersten Schritt vor einem direkten Durchgriff auf das geschützte „Zulassungsbehörde-Kern-Netz“ separiert werden. Für diesen Zweck wurde der Netzwerk-Bereich „Zulassungsbehörde-Internet-DMZ“ geschaffen.

Die Komponente, die die eingehenden Nachrichten zwischenspeichert und die Schnittstelle Yi anbietet, heißt „Internet-Cnn“. Die Schnittstelle wird von der Komponente „Systeme der Fachverfahren der Zulassungsbehörde“ genutzt.

Die Kommunikation muss dabei stets von einer Komponente aus dem Bereich „Zulassungsbehörde-Kern-Netz“ initiiert werden.

Es darf keine Möglichkeit geben, dass die Kommunikation aus dem Bereich „Zulassungsbehörde-Internet-DMZ“ über die Schnittstelle Yi in den Bereich „Zulassungsbehörde-Kern-Netz“ direkt initiiert werden kann.

Die Schnittstelle Yi, zwischen den Komponenten „Systeme der Fachverfahren der Zulassungsbehörde“ und „Internet-Cnn“ aus den Bereichen „Zulassungsbehörde-Kern-Netz“ und respektive „Zulassungsbehörde-Internet-DMZ“, realisiert einen Kommunikationskanal, der im Rahmen des i-Kfz-Verfahrens für die Prüfung der Gebührenrückstände, gegebenenfalls noch weitere fachspezifische Prüfungen und die Kommunikation zwischen den i-Kfz-Portalen und den Fachverfahren verwendet werden kann. Die Anfragen werden dabei vom i-Kfz-Portal abgesetzt und durch das involvierte Verfahren der Zulassungsbehörde beantwortet. Die Schnittstelle ist auch von den indirekt am Zulassungsprozess beteiligten Verfahren, die über das Internet erreichbar sind, zu nutzen (siehe Nummer 5.1).

5.5.10 Schnittstelle Xn

Die Kommunikation zwischen den Komponenten „i-Kfz-Portal“ und „Portal-NdB-VN-Cnn“ wird über die Schnittstelle Xn realisiert. Der Initiator der Kommunikation ist dabei stets die Komponente „i-Kfz-Portal“. Die eingehenden Nachrichten werden von der Komponente „Portal-NdB-VN-Cnn“ entgegengenommen und die Antworten an die aufrufende Instanz in einem synchronen Modus zurückgeliefert.

Die Schnittstelle Xn, zwischen den Komponenten „i-Kfz-Portal“ und „Portal-NdB-VN-Cnn“ aus den Bereichen „i-Kfz-Portal-DMZ“ und respektive „Zulassungsbehörde-NdB-VN-DMZ“, realisiert einen Kommunikationskanal, der im Rahmen des i-Kfz-Verfahrens für die Prüfung der Gebührenrückstände, gegebenenfalls noch weitere fachspezifische Prüfungen und die Kommunikation zwischen den i-Kfz-Portalen und Fachverfahren verwendet werden kann. Die Anfragen werden dabei vom i-Kfz-Portal abgesetzt und durch das involvierte Fachverfahren der Zulassungsbehörde beantwortet.

Hinweis: Die Anbindung des i-Kfz-Portals an die Fachverfahren der ZulB kann über die Schnittstellen Xn/Yn ODER Xi/Yi erfolgen. Eine redundante Anbindung ist nicht vorgesehen beziehungsweise erforderlich.

5.5.11 Schnittstelle Yn

Die Komponente „Portal-NdB-VN-Cnn“ speichert die eingehenden Nachrichten von der Komponente „i-Kfz-Portal“ zwischen. Diese Nachrichten können dann von der Komponente „Systeme der Fachverfahren der Zulassungsbehörde“ über die Schnittstelle Yn abgerufen werden.

Die Kommunikation muss dabei stets von einer Komponente aus dem Bereich „Zulassungsbehörde-Kern-Netz“ initiiert werden.

Es darf keine Möglichkeit geben, dass die Kommunikation aus dem Bereich „Zulassungsbehörde-NdB-VN-DMZ“ über die Schnittstelle Yn in den Bereich „Zulassungsbehörde-Kern-Netz“ direkt initiiert werden kann.

Die Schnittstelle Yn, zwischen den Komponenten „Systeme der Fachverfahren der Zulassungsbehörde“ und „Portal-NdB-VN-Cnn“ aus den Bereichen „Zulassungsbehörde-Kern-Netz“ und respektive „Zulassungsbehörde-NdB-VN-DMZ“, realisiert einen Kommunikationskanal, der im Rahmen des i-Kfz-Verfahrens für die Prüfung der Gebührenrückstände, gegebenenfalls noch weitere fachspezifische Prüfungen und die Kommunikation zwischen den i-Kfz-Portalen und Fachverfahren verwendet werden kann. Die Anfragen werden dabei vom i-Kfz-Portal abgesetzt und durch das involvierte Verfahren der Zulassungsbehörde beantwortet.

5.5.12 Schnittstelle G

Die Großkunden greifen aus dem „Internet“ auf die Schnittstelle G zu, um Anträge an die KBA-Infrastruktur zu übermitteln oder für sie bestimmte Nachrichten abzuholen. Die Schnittstelle G wird vom „KBA-GK-Kom-Modul“ angeboten und ermöglicht eine Maschine zu Maschinen Kommunikation unter Einhaltung der „Standards für die Datenübermittlung zur Nutzung der Großkundenschnittstelle für Großkunden“.

Form und Inhalt der auszutauschenden Informationen sowie der Ablauf der einzelnen Schritte an der Schnittstelle sind im Rahmen des i-Kfz-Projekts spezifiziert worden. Eine genaue technologische Umsetzung ist nicht vorgeschrieben.

6 Abgeleitete Sicherheitsanforderungen

In diesem Kapitel werden die allgemeinen und speziellen Sicherheitsanforderungen an die beschriebenen Schnittstellen der Architektur dargestellt.

Jede Anforderung besteht aus vier Teilen:

- –

-

ID – die im Rahmen dieses Dokuments eindeutige Kennung der Anforderung. Die ID beginnt immer mit dem Großbuchstaben A, gefolgt von der Nummer des Kapitels, in dem die Anforderung beschrieben ist, gefolgt von der Nummer der Anforderung bezogen auf das jeweilige Kapitel (zum Beispiel erhält die zweite Anforderung, die in Nummer 6.2.6 beschrieben ist, die folgende ID: A-6.2.6-2),

- –

-

Anforderungstitel,

- –

-

Verpflichtungsgrad (VG),

- –

-

Anforderungsbeschreibung.

| ID | Anforderungstitel | VG |

|---|---|---|

| Anforderungsbeschreibung | ||

Der Verpflichtungsgrad einer Anforderung kann einen der folgenden Werte annehmen:

- –

-

„muss“ – eine „muss“-Anforderung ist unbedingt zu erfüllen,

- –

-

„soll“ – eine „soll“-Anforderung muss normalerweise erfüllt werden, es kann aber Gründe geben, dies doch nicht zu tun. Dies muss aber sorgfältig abgewogen und im Falle einer Nichterfüllung stichhaltig begründet und dokumentiert werden.

- –

-

„kann“ – ist eine optionale Anforderung.

Hinweis: Die Gruppe der „muss“-Anforderungen bildet die Mindestanforderungen, die erfüllt werden müssen.

6.1 Allgemeine Sicherheitsanforderungen

In diesem Kapitel werden die allgemeinen Sicherheitsanforderungen beschrieben. Diese müssen von allen Beteiligten eingehalten werden, die das i-Kfz-Portal, das Fachverfahren und/oder die indirekt am Zulassungsprozess beteiligten Verfahren (zum Beispiel zur Wunschkennzeichenreservierung oder Terminvereinbarung in der Zulassungsstelle) betreiben. Ausgenommen davon ist A-6.1-1, diese Anforderung muss nur vom Betreiber des i-Kfz-Portals erfüllt werden.

Hinweis: Die indirekt am Zulassungsprozess beteiligten Verfahren zum Beispiel zur Wunschkennzeichenreservierung oder Terminvereinbarung in der Zulassungsstelle sind oft funktional im jeweiligen Bürgerportal integriert.

| A-6.1-1 | Kommunikationswege zwischen i-Kfz-Portalen und dem KBA | muss |

|---|---|---|

| Die Kommunikation zwischen den i-Kfz-Portalen und dem KBA muss über die vom KBA angebotene Schnittstelle A erfolgen. Gleiches gilt für die Kommunikation zwischen den i-Kfz-Portalen und dem Großkunden, auch diese muss über das KBA und die angebotene Schnittstelle A erfolgen. | ||

| A-6.1-2 | Härtung ausgewählter Komponenten | muss | |

|---|---|---|---|

| Einige Komponenten der Architektur müssen besonderen Härtungsmaßnahmen unterzogen werden, um die geforderte Resistenz gegenüber potenziellen Angriffen aufweisen zu können. Es handelt sich dabei um die folgenden Komponenten aus der Architektur: | |||

- –

-

„i-Kfz-Portal“ (vergleiche Nummer 5.4.7) inklusive „KBA-Cnn“, insbesondere im Hinblick auf die Implementierung der Schnittstellen H und F sowie die Verwendung der Schnittstelle F, Xi und Xn

- –

-

„Systeme der Fachverfahren“ (vergleiche Nummer 5.4.6) inklusive „KBA-NdB-VN-Cnn“, „Portal-NdB-VN-Cnn“ und „Internet-Cnn“, insbesondere in Bezug auf die Implementierung und Verwendung der Schnittstellen C, Xi, Xn, Yi und Yn und die Verwendung der Schnittstellen D

- –

-

„indirekt am Zulassungsprozess beteiligte Verfahren“ (sofern vorhanden), zum Beispiel Wunschkennzeichenreservierung oder Terminvereinbarung (siehe auch § 19 FZV).

Zur Bestätigung der erfolgreichen Härtung müssen Penetrationstests entsprechend der Nummer 7.4 durchgeführt werden. Die Tests müssen immer von fachlich qualifizierten Personen durchgeführt werden, die unabhängig von den untersuchten Bereichen sind und die nicht bei Konzeption, Aufbau oder Betrieb des untersuchten Informationsverbundes mitgewirkt haben. Eine Durchführung zum Beispiel durch die Anwendungsentwicklung, Betreiber oder betriebsverantwortlichen Personen ist nicht zulässig. Das beauftragte Unternehmen muss in dem Umfeld etabliert sein (zum Beispiel durch Fachpublikation, vergleichbare Referenzen von Kunden). Empfehlung: Einsatz von BSI-zertifizierten IT-Sicherheitsdienstleistern für IS-Penetrationstests.

Die gefundenen Mängel müssen schnellstmöglich behoben werden:

- –

-

Die Beseitigung der im Schadenspotential als „mittel“ oder „höher“ eingestuften Mängel müssen dem KBA durch eine erfolgreiche Nachprüfung durch einen qualifizierten unabhängigen Dritten (dieser kann auch die vorangegangenen Tests durchgeführt haben) unaufgefordert nachgewiesen werden.

- –

-

Die Beseitigung der weiteren Mängel (Schadenspotential unter „mittel“) sind dem KBA ebenfalls unaufgefordert schriftlich zu bestätigen.

Die Einzelheiten des Vorgehens, insbesondere die Form und der Umfang der Mitteilung an das KBA, werden durch das Zulassungsverfahren geregelt (vergleiche Nummer 7 „Zulassungsverfahren für die Anbindung an die KBA-Infrastruktur“).

| A-6.1-3 | Organisatorische Sicherheit | muss |

|---|---|---|

| Es müssen mindestens folgende organisatorische Maßnahmen konzipiert und umgesetzt werden: | ||

Von der Leitungsebene muss ein Informationssicherheitsbeauftragter (ISB) für mindestens die im Punkt A-6.1-8 aufgeführten Komponenten benannt werden.3 Die Gesamtverantwortung muss von der Institutionsleitung übernommen werden.

Ein Informationssicherheitsmanagementsystem (ISMS) muss für mindestens die im Punkt A-6.1-8 aufgeführten Komponenten etabliert und implementiert werden.

| A-6.1-4 | Fachkunde und Zuverlässigkeit des Personals | muss |

|---|---|---|

| Die Fachkunde und Zuverlässigkeit des eingesetzten Personals müssen gewährleistet werden. | ||

Der Betreiber der Komponenten „i-Kfz-Portal“ inklusive „KBA-Cnn“, „Systeme der Fachverfahren“ inklusive „KBA-NdB-VN-Cnn“, Portal-NdB-VN-Cnn“ und „Internet-Cnn“ und der „indirekt am Zulassungsprozess beteiligten Verfahren“ muss die erforderliche Fachkunde und Zuverlässigkeit nachweisen. In diesem Zusammenhang ist von besonderer Wichtigkeit, dass die Mitarbeitenden im ausreichenden Maße geschult sind.

Eine Schulung muss insbesondere eine Einarbeitung/Einweisung in die implementierten Funktionalitäten als auch eine Sensibilisierung hinsichtlich der sicherheitsrelevanten sowie datenschutzrechtlichen Aspekte der Anwendung sowie die Erkennung und das Verhalten bei Sicherheitsvorfällen beinhalten.

| A-6.1-5 | Räumliche Sicherheit | muss |

|---|---|---|

| Die räumliche Sicherheit muss gewährleistet werden. | ||

Der Zutritt zu den Serverräumen muss geregelt und kontrolliert werden. Die geltenden Regeln müssen in Form eines Zutrittskonzepts beschrieben werden. Die Anzahl der Zutrittsberechtigten muss dabei auf das notwendige Minimum beschränkt werden.

Der Zugang zu kritischen systemtechnischen Komponenten, insbesondere zu:

„KBA-Cnn“ – Realisierung des VPN-Tunnels in die KBA-Infrastruktur,

„KBA-NdB-VN-Cnn“ – Implementierung des NdB-VN-Zugangs mit PrivateWire/Open File Transfer (OpenFT)/Log-FT in die KBA-Infrastruktur,

„Internet-Cnn“ – Implementierung des Zugangs über das Internet zum Zulassungsbehörde-Kern-Netz

„Portal-NdB-VN-Cnn“ – Implementierung des NdB-VN-Zugangs zum Zulassungsbehörde-Kern-Netz

darf nur autorisierten Personen gewährt werden.

Es sind räumliche und organisatorische Maßnahmen mindestens für die kritischen Komponenten zu treffen und im Zutrittskonzept zu dokumentieren, wie die diese umsetzen werden.

| A-6.1-6 | System- und netztechnische Sicherheit muss sichergestellt werden. | muss |

|---|---|---|

| Die system- und netztechnische Sicherheit der eingesetzten Komponenten, insbesondere der Komponenten, die einen Zugriff aus nicht sicheren Netzwerkbereichen erlauben, muss sichergestellt werden. | ||

Die Umsetzung der Funktionalitäten des i-Kfz-Portals muss netztechnisch (zum Beispiel durch Einsatz geeigneter Paketfilter) von anderen angebotenen Anwendungen des Betreibers separiert werden.

Das Einspielen aktueller, stabiler Sicherheitspatches und -updates und die netztechnische Absicherung der Komponenten (zum Beispiel durch Verwendung von Paketfiltern, Application Layer Gateways et cetera) müssen erfolgen und müssen fortlaufend gepflegt werden (vergleiche auch Anforderung A-6.1-7). Die Verwendung von aktiven Netzkomponenten ist zu bevorzugen.